-- kfd漏洞说明 --

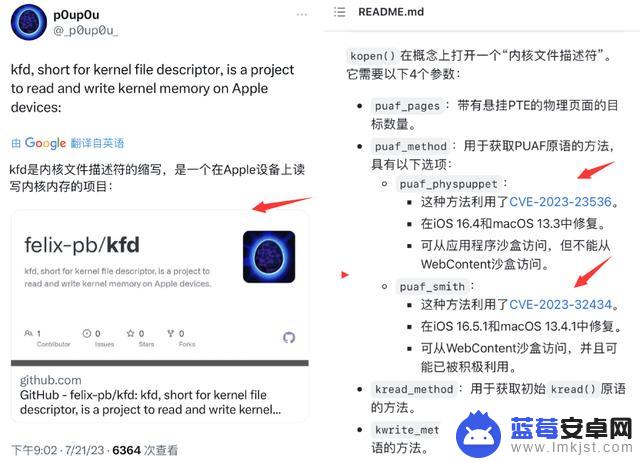

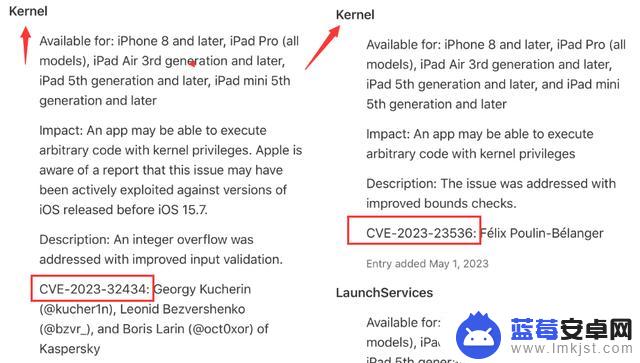

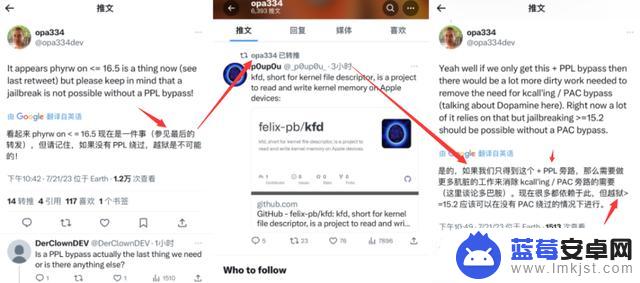

在7月21日晚上时段,p0up0u 大神发布 Kfd 内核读写项目,从项目内容可见,可利用此漏洞实现内核读写,其中就提到 CVE-2023-32434 漏洞,此漏洞在 iOS 16.5.1 中已修复,但 iOS 16.5 及以下可利用。

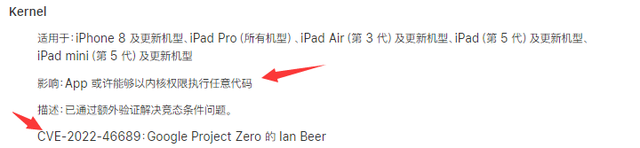

CVE-2023-32434 和 CVE-2023-23536 漏洞都是内核漏洞,这次公开内容也有包含它们利用的方法,因此!很有可能实现内核读写,当然!根目录仍然不能直接修改,只能通过映射方式更改。

-- kfd漏洞工具测试 --

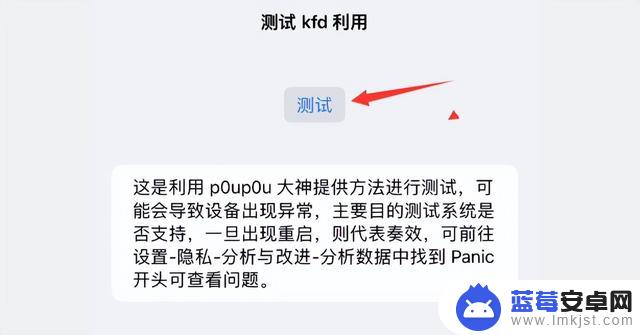

在7月23日凌晨时段,流出一款 kfd 漏洞工具测试,具体作者是谁?暂时未知,我猜测应该是利用 p0up0u 作者 kfd 开源进行重新编译。

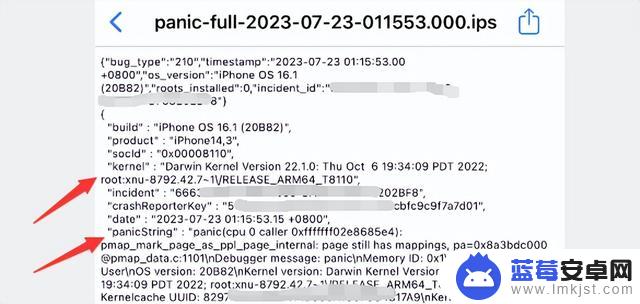

打开这款kfd工具内就有说明,提到这是一款测试kfd漏洞的,也就是说,如果你使用这款工具能导致系统恐慌(重启)的情况,则代表利用成功。

一旦出现系统恐慌(重启)后,打开设置-隐私与安全性-分析与改进-分析数据中找到 Panic 开头日志,你就能查看到是否利用成功。

如果你想体验,可前往「新有趣工具箱」小程序获取,注意!本次测试有风险性,不建议普通用户测试,可能导致设备异常,仅对于热爱研究小伙伴体验。另外!只是用于测试支持,这款工具过阵子就会下架。

小程序

-- 关于kfd越狱问题 --

上述提到这款工具只是测试是否支持利用,实际上没有任何作用。只是告诉你,你的设备和系统支持利用而已,但它不代表能马上越狱,想完成越狱,还需要 PPL bypass 绕过,目前没有,也不敢想。

想完成越狱,就需要以下几个漏洞,其中一个没有,都不能满足越狱,假设满足条件,也不可能那么快完成越狱,需要各种调整,毕竟 iOS 15 和 16 都不同,可想而知,离越狱发布是多么的遥远。

简单说,现在出现 kfd 漏洞,你可以理解成 MacDirtyCow 漏洞一样,有内核漏洞,但没有 PPL bypass 绕过,因此!至今都不能完成越狱,你只能实现读写能力,比如说出现不需要越狱可修改系统内容玩法。

假设 kfd 漏洞,真的实现读写,则代表 Filza 和 Santander 文件管理器有望加入支持,意思 iOS 16.2 - 16.5 有望支持,也包括一些有趣玩法,修改运营商名称、美化桌面图标、一键灵动岛等。

对于 System 根目录仍然不能直接修改,只能通过映射方式修改,则代表不能修改权限固定死,针对一些系统文件定时刷新的(降频)。

从上述所提到内容,你应该能明白越狱离我们很遥远,别去传播iOS16越狱快等字眼,距离还是很遥远的,不是目前大神故意不去研究,而是真的没有一些漏洞和利用方法,无法完成越狱,也别去为难他们。

说句实话!关于 iOS 15.2 - 15.4.1 越狱的问题,最大功劳是 Linus Henze 大神,他才是真正开发越狱,毕竟他是发现多个漏洞,并且还制作 Fugu 系列越狱工具,虽然不能安装插件,但这是越狱核心的。

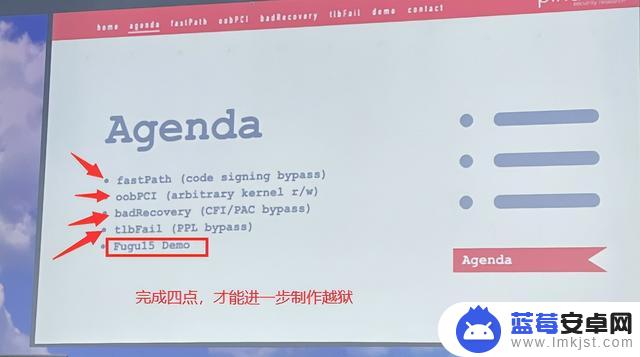

甚至提供注入 PAC、PPL、CS bypass 等完成 Fugu15 越狱,下图就能看得出,想完成越狱所需要条件,目前只是得到内核而已。

因此!Fugu15 所需要条件基本上已经完成,只需要解决安装插件问题。他们称为调整,Dopamine 越狱才顺利发布,这也感谢 opa334 大神完成无根调整,意思安装插件这块,opa334 大神搞定了,所以才适合普通用户体验。

大概这些内容了,话说!你们认为 iOS 16.x A12 - A16 设备还有可能会出现越狱吗?请评论。